In diesem Blog-Beitrag stellen wir den kürzlich veröffentlichten Entwurf des EU Cyber Resilience Act (CRA) vor, der darauf abzielt, die Cybersicherheit von in der Europäischen Union verkauften Produkten erheblich zu erhöhen. Außerdem erörtern wir, warum die CRA-Vorschriften besonders dann teuer umzusetzen sind, wenn Produkte auf Open-Source-Software aufbauen.

Der von der Europäischen Kommission vorgelegte Entwurf des Cyber Resilience Act (CRA) ist ein wichtiger Schritt zur Stärkung der allgemeinen Cybersicherheit von in der EU verkauften Produkten. Gerade für kritische Produkte, die z.B. im industriellen Umfeld in Form von Industrial Automation & Control Systems (IACS) oder Industrial Internet of Things (IIoT) Geräten eingesetzt werden, ist ein höherer Schutz vor Cyberangriffen längst überfällig. Vergangene Cyberattacken, wie z.B. die Ransomware WannaCry (2017) oder die Software Supply Chain Attacken auf Software von SolarWind (2021) oder Kaseya (2021), haben eindrucksvoll gezeigt, dass Cyberattacken wirtschaftliche Schäden in Milliardenhöhe verursachen können.

Um die Cybersicherheit von Produkten zu erhöhen, fordert der CRA Entwurf eine Reihe von technischen Merkmalen, die regulierte Produkte erfüllen müssen (siehe Anhang I). Darüber hinaus ist der Produkthersteller verpflichtet, während der Produktentwicklung und dem anschließenden Support des Produkts weitere Schritte zu unternehmen, einschließlich der Durchführung einer Cybersicherheitsrisikobewertung, der Durchführung einer Sorgfaltsprüfung bei der Integration von Komponenten Dritter, der Dokumentation relevanter Cybersicherheitsaspekte, z. B. bekannt gewordener Schwachstellen, und der Umsetzung von Regeln und Verfahren zur Offenlegung und Behebung von Schwachstellen (siehe Kapitel 2, Artikel 10). Heutzutage ist es unvermeidlich, dass die Software, die auf diesen Produkten läuft, aus Eigenentwicklungen, zugekauften Lösungen von Lieferanten und Open-Source-Software, z. B. in Form von Softwarebibliotheken, Anwendungen oder Betriebssystemen, zusammengesetzt wird. Der CRA stellt ganz klar fest, dass Open-Source-Software selbst nicht von der Verordnung erfasst wird, um die Veröffentlichung von Open-Source-Software nicht zu behindern (siehe Seite 15, Absatz 10). Der CRA besagt jedoch auch, dass die Cybersicherheit von Open-Source-Software vom Produkthersteller garantiert werden muss, wenn sie in ein Produkt integriert wird (siehe Seite 39, Absatz 4). Die Überprüfung aller Open-Source-Softwarekomponenten, welche nötigt ist um zu verhindern, dass ein Cyberangreifer das Produkt kompromittiert, führt zu einem enormen Anstieg der Produktentwicklungskosten für die Hersteller.

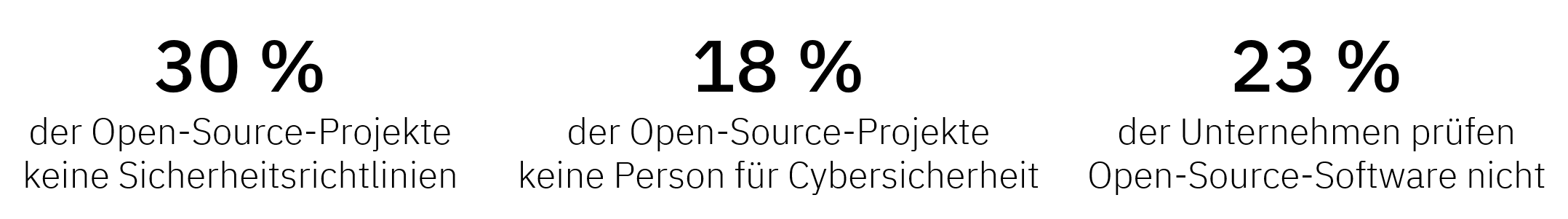

Laut dem Bitkom Open-Source-Monitor 2021 nutzen 71% der befragten Unternehmen Open-Source-Software, wobei 41% dieser Unternehmen angaben, Open-Source-Software auch in ihre eigenen Produkte zu integrieren. Die Gründe für den Einsatz von Open-Source-Software sind vielfältig, der wichtigste Aspekt ist jedoch die Kostenersparnis. Aus Sicht der Forschung gibt es keine eindeutigen Beweise dafür, dass Open-Source-Software im Allgemeinen sicherer oder unsicherer ist als intern entwickelte Software. Die Cybersicherheit von Open-Source-Software hängt von mehreren Faktoren ab, wie z. B. der finanziellen Situation des Open-Source-Projekts oder der Erfahrung und Anzahl seiner Entwickler. In einer Studie des CISPA-Forschungszentrums aus dem Jahr 2022 wurde festgestellt, dass 30% der befragten Open-Source-Projekte keine Sicherheitsrichtlinien definiert hatten und 18% keinen Verantwortlichen für Cybersicherheitsthemen benannt hatten. Dies zeigt, dass eine Cybersicherheitsanalyse von Open-Source-Software zu empfehlen ist. Leider ergab der Bitkom Open-Source-Monitor, dass 23% der befragten Unternehmen die Sicherheit der von ihnen eingesetzten Open-Source-Software nicht überprüfen.

Die große Gefahr von unsicheren Open-Source-Komponenten besteht darin, dass ein Cyberangreifer Schwachstellen in der Open-Source-Software ausnutzen kann, um in das System einzudringen und schließlich das gesamte Produkt zu kompromittieren. Bei Open-Source-Software ist die Bewältigung dieser Bedrohungen mit Hilfe von Compliance-Prozessen, bei denen die Verantwortung für die Korrektheit und Wartung der Software an den Lieferanten übergeben wird, natürlich nicht möglich, da die Entwickler der Open-Source-Software nicht haftbar gemacht werden können. Daher müssen sehr zeit- und kostenintensive Cybersecurityanalysen des Quellcodes der Open-Source-Software durch den Hersteller durchgeführt werden, um die Sicherheit des Produkts nicht zu gefährden.

Die SANCTUARY Zero-Trust Plattform löst genau die beschriebene Herausforderung, bei der Open-Source-Software mit Software von Drittanbietern und eigens entwickelter Software auf kritischen Embedded-Geräten kombiniert wird. Mit ihren starken Isolierungsfunktionen kapselt die Zero-Trust Plattform Softwarekomponenten und trennt diese voneinander. Dadurch hat eine Schwachstelle in einer Softwarekomponente, die von einem Cyberangreifer ausgenutzt wird, keinen negativen Einfluss auf die Sicherheit der anderen Softwarekomponenten. Im Hinblick auf den EU Cyber Resilience Act (CRA) ermöglicht die SANCTUARY Zero-Trust Plattform Herstellern, Produkte zu entwickeln, welche die technischen Anforderungen des CRA erfüllen und gleichzeitig die Entwicklungszeit der Produkte gering zu halten, da eine weniger strenge Sicherheitsanalyse erforderlich ist, um das gesamte Produkt sicher zu halten.