Das erforderliche Sicherheitsniveau eines eingebetteten Produkts hängt von vielen Faktoren ab.

Kombinieren Sie unser Sicherheitsportfolio mit kundenspezifischen Lösungen, um eingebettete Produkte mit felsenfester Sicherheit zu entwickeln, die genau Ihren Anforderungen entsprechen.

Das erforderliche Sicherheitsniveau eines eingebetteten Produkts hängt von vielen Faktoren ab.

Kombinieren Sie unser Sicherheitsportfolio mit kundenspezifischen Lösungen, um eingebettete Produkte mit felsenfester Sicherheit zu entwickeln, die genau Ihren Anforderungen entsprechen.

Nutzen Sie unser Fachwissen im Bereich Cybersecurity, um die Sicherheitsschwachstellen Ihrer Produkte aufzudecken und zu erfahren, wie Sie diese wirksam verhindern können.

Nutzen Sie unser Fachwissen im Bereich Cybersecurity, um die Sicherheitsschwachstellen Ihrer Produkte aufzudecken und zu erfahren, wie Sie diese wirksam verhindern können.

Nutzen Sie unser Fachwissen im Bereich Cybersecurity, um Ihre Produkte für kommende Regularien wie den EU Cyber Resilience Act fit zu machen.

Nutzen Sie unser Fachwissen im Bereich Cybersecurity, um Ihre Produkte für kommende Regularien wie den EU Cyber Resilience Act fit zu machen.

Beyond Systems.

SANCTUARY leistet Pionierarbeit bei der Entwicklung proaktiver Sicherheitslösungen, die auf ein breites Spektrum von Branchen zugeschnitten sind, darunter die Fertigungsindustrie, die Raumfahrt und die Automobilindustrie. Unsere Expertise liegt in der Entwicklung fortschrittlicher Sicherheitslösungen der nächsten Generation, die eingebettete Systeme effektiv vor neuen Cyber-Bedrohungen schützen.

Insight

Effortless OT Asset Management.

SANCTUARY Insight bietet eine Lösung aus einer Hand, die mühelos das OT Asset Management, die Schwachstellenanalyse und umsetzbare Empfehlungen automatisiert. Identifizieren Sie mühelos jedes Gerät, von Netzwerkgeräten bis hin zu Feldsensoren, und erhalten Sie detaillierte Einblicke durch native Protokollkommunikation, während Sie gleichzeitig sicherstellen, dass Ihre kritischen Abläufe nicht unterbrochen werden. Holen Sie sich noch heute die Kontrolle über Ihre OT zurück.

Zero-Trust Platform

Ultimate Protection for Embedded.

Entdecken Sie die SANCTUARY Zero-Trust Plattform: die ultimative Softwarelösung, die Ihre eingebetteten Produkte gegen die anspruchsvollsten Cyber-Bedrohungen schützt. Unsere Plattform nutzt modernste Virtualisierungstechnologien sowie die robusten Sicherheitsgarantien von Trusted Computing und gewährleistet eine beispiellose Isolierung von Drittanbieter- und Open-Source-Software.

Nachrichten: Bleibe informiert

- News

Sichere Software-Lieferketten für Satelliten

SANCTUARY Wins ESA Tender for Developing Solutions for Securing Software Supply Chains of Satellites.

- News

Advanced Security und Recovery Mechanismen für Raumfahrzeuge

SANCTUARY Wins ESA Tender for Developing Solutions for Detection of Unauthorized Access and Control Restoration of a Spacecraft.

- News

Trusted Platform Module as a Service für Satelliten

SANCTUARY Secures ESA Tender for Creating a TPM-as-a-Service Solution.

- News

Next-Generation Public Key Infrastructure for Space

SANCTUARY Secures ESA Tender for Developing Space-Specific Public Key Infrastructure.

- Veranstaltung

Join SANCTUARY at Space Tech Expo Europe and SPS Trade Fair: Innovating Cybersecurity in Space and Beyond

Join us at SANCTUARY as we showcase our cutting-edge cybersecurity solutions at Space Tech Expo Europe and the SPS trade fair from November 14th to 16th. Discover how our expertise in advanced security architectures and software protection is pioneering safety in space and industrial automation.

- Veranstaltung, Publikation, Use Cases

Hardware-Based Isolation for Advanced Safety and Security in Spacecraft

Unser Team präsentierte auf der Konferenz SpaceOps 2023 in Dubai einen Vortrag über den Forschungsprototyp unserer Zero-Trust-Plattform für Raumfahrzeuge, die missionskritische Flight-Control-Software. Außerdem nahmen wir an einer Konferenz zur Digitalisierung von Raumfahrzeugen in Deutschland teil, um uns mit führenden Vertretern der Branche auszutauschen und uns über die neuesten Entwicklungen zu informieren.

- Veranstaltung

Besuchen Sie uns auf der embedded world 2023!

Aufregende Neuigkeiten! Wir freuen uns, dass wir auf der embedded world 2023, die vom 14. bis 16. März in Nürnberg stattfindet, unsere neuesten technologischen Innovationen und Lösungen am start-up@embedded world-Stand (3A-325e) präsentieren dürfen.

- Know-how

Hypervisor-assisted Debugging

Bei der Portierung von Low-Level-Software auf ein eingebettetes Gerät sind die Debugging-Möglichkeiten oft recht eingeschränkt. Serial Output und Printing funktionieren nicht, was also tun? In diesem Blogbeitrag gehen wir auf typische Probleme und das Hypervisor-gestützte Debugging als mögliche Alternative ein.

- Veranstaltung

Workshop @ escar Europe 2022

Am 15.11.2022 haben wir auf der escar Europe Konferenz einen Workshop zum Thema Trusted Computing abgehalten. Der Workshop konzentrierte sich insbesondere auf die Anforderungen von Trusted Computing in Automotive-Szenarien.

- News

Kommentar zum bevorstehenden EU Cyber Resilience Act

In diesem Blog-Beitrag stellen wir den kürzlich veröffentlichten Entwurf des EU Cyber Resilience Act (CRA) vor, der darauf abzielt, die Cybersicherheit von in der Europäischen Union verkauften Produkten erheblich zu erhöhen. Außerdem erörtern wir, warum die CRA-Vorschriften besonders dann teuer umzusetzen sind, wenn Produkte auf Open-Source-Software aufbauen.

- Know-how

Managing von Laufzeitschwachstellen

Laufzeitschwachstellen sind ein lästiges Problem der modernen Softwareentwicklung. In diesem Beitrag untersuchen wir eine Reihe von Ansätzen, die von der Sicherheitsgemeinschaft vorgeschlagen und umgesetzt wurden. Einige Ansätze zielen darauf ab, das Vorhandensein von Fehlern zu verhindern, andere zielen darauf ab, die Fehler zu finden, bevor der Code bereitgestellt wird. Wieder andere zielen darauf ab, die Ausnutzung vorhandener Fehler in der Praxis zu erschweren.

- Know-how

Webinar zu Trusted Computing Technologien

Wir sind stolz darauf, unser erstes kostenloses Webinar über die grundlegenden Konzepte von Trusted Computing und die Bedrohungen, denen Trusted Execution Environments ausgesetzt sind, vorzustellen.

- News

Zur Neuen Cybersicherheitsagenda des BMI

In der jüngst vorgestellten Cybersicherheitsagenda des BMI sieht eine breite Förderung von Innovationen, eine Erhöhung des Risikobewusstseins, sowie eine schnellere Reaktion auf Cyberbedrohungen durch eine engere Anbindung an Behörden vor. Diese Maßnahmen sind jedoch zu reaktiv.

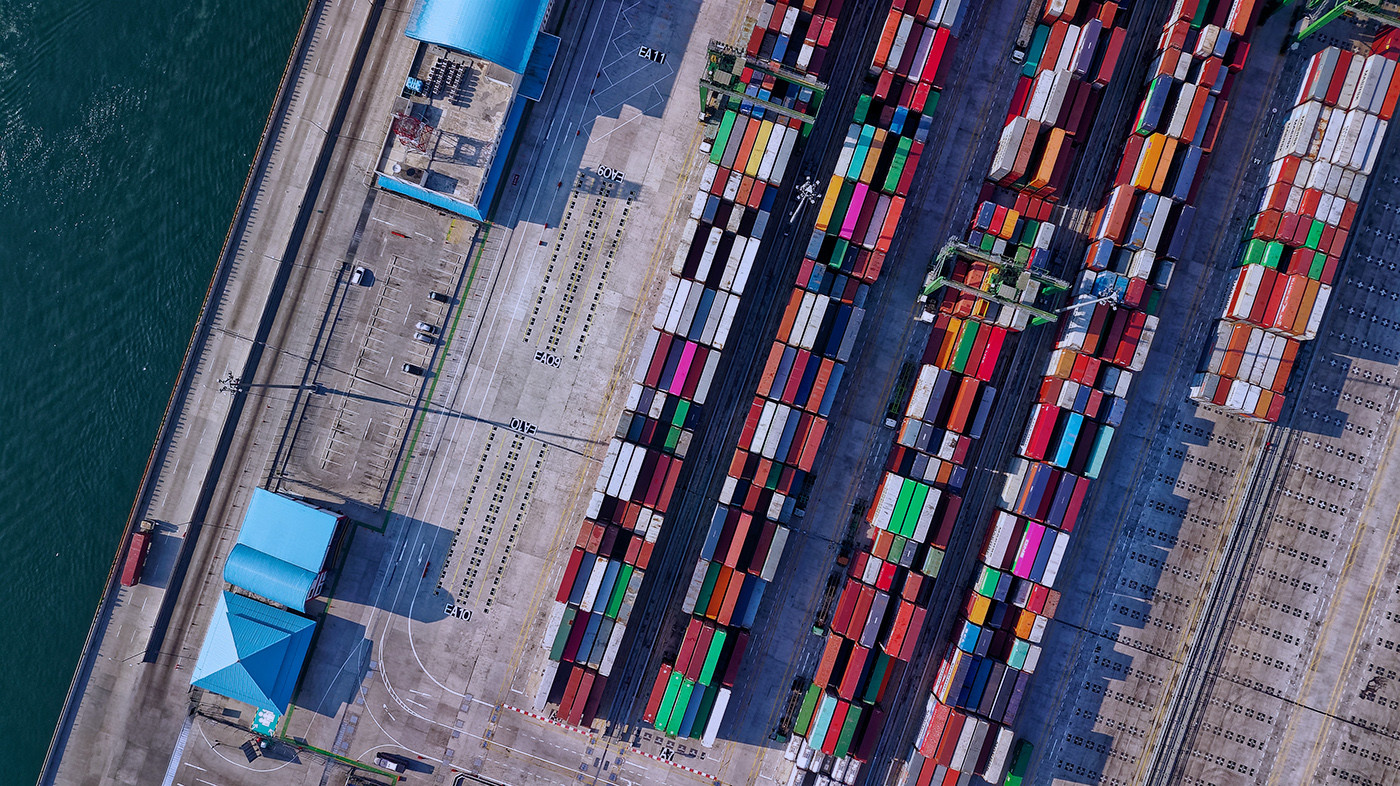

- Use Cases

Durchgängiger Schutz in der Industrie 4.0 mit Sanctuary

In diesem Blog-Beitrag erörtern wir den Bedarf an geeigneten Sicherheitslösungen im Zusammenhang mit intelligenten Industrien und zeigen, wie Sanctuary Unternehmen dabei unterstützen kann, das volle Potenzial der vierten industriellen Revolution auszuschöpfen.

- Know-how, Publikation

Trusted Container Extensions für Container-basiertes Confidential Computing

In diesem Blogbeitrag stellen wir Trusted Container Extensions (TCX) vor, eine neuartige Container-Sicherheitsarchitektur, die wir im Rahmen unserer angewandten Sicherheitsforschung entwickelt haben.

- Know-how, Publikation

SafeTEE: Kombination von Safety und Security auf ARM-basierten Mikrocontrollern

Wir freuen uns, dass unser Beitrag über SafeTEE, eine neuartige Sicherheitsarchitektur für ARM-basierte Mikrocontroller, auf der DATE 2022 angenommen wurde!

- Veranstaltung

Confidential Edge Computing @ Horizon Cloud Summit

Wir haben auf dem Horizon Cloud Summit 2021 einen Vortrag über die Anwendung von Erkenntnissen aus dem Confidential Cloud Computing auf Edge Computing gehalten.

- Know-how

Security Services: Secure Boot

Secure Boot ist einer der wirkungsvollen Sicherheitsdienste, die von Sanctuary angeboten werden und ermöglicht es Systeme vor Rootkits und anderen Advanced Persistent Threats (APT) zu schützen. Dieser Artikel erklärt das Konzept von Secure Boot und diskutiert verschiedene Aspekte dieser Technologie.

- Know-how, Publikation

Sicherheitsarchitekturen der offenen RISC-V Plattform

Unsere Publikation "In Hardware We Trust? From TPM to Enclave Computing on RISC-V", welche RISC-V Sicherheitsarchitekturen systematisiert, wird auf der VLSI-SoC 2021 Konferenz veröffentlicht!

Collaboration Partners & Associations